Come già detto in altre occasioni , stiamo cercando delle persone che

vogliano contribuire ai contenuti di quello che sarà il nostro Wiki.

Le regole da seguire non sono difficili o complicate ma è bene che ci siano , in modo tale da uniformare al meglio tutto il lavoro da svolgere.

il wiki è completo , almeno nella base , basta quindi aggiungere i contenuti.

la BackTrack è , come potete vedere dallo stesso menù di KDE , organizzata in sezioni le seguienti :

* /Information-Gathering

* /Network-Mapping

* /Penetration

* /Privilege Escalation

* /Radio-Network-Analisys

* /Vulenability-Identification

* /General

Tutte queste sezioni raccolgono dei tools , sono molti , che nel wiki andranno inseriti non come tutorial , abbiamo il nuovo blog per i tutorial , ma come semplici riferimenti , basta una Thumbmail e le indicazioni di –help , come di seguito…

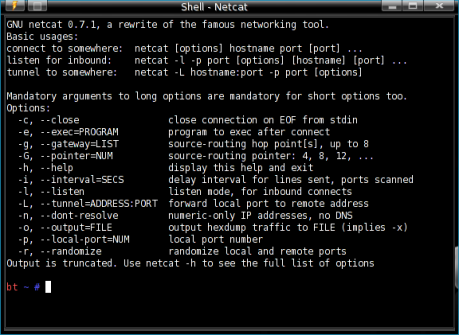

questa ad esempio è una pagina che potrebbe rappresentare il contenuto

del tool Netcat:

___________________________________________________________________

tool: Netcat

***

ovviamente nel wiki l’ immagine sarà di grandezza con contenuti leggibili cosa ora non possibile su wordpress -.-

***

questo l’output dell’ help di Netcat

GNU netcat 0.7.1, a rewrite of the famous networking tool.

Basic usages:

connect to somewhere: netcat [options] hostname port [port] …

listen for inbound: netcat -l -p port [options] [hostname] [port] …

tunnel to somewhere: netcat -L hostname:port -p port [options]

Mandatory arguments to long options are mandatory for short options too.

Options:

-c, –close close connection on EOF from stdin

-e, –exec=PROGRAM program to exec after connect

-g, –gateway=LIST source-routing hop point[s], up to 8

-G, –pointer=NUM source-routing pointer: 4, 8, 12, …

-h, –help display this help and exit

-i, –interval=SECS delay interval for lines sent, ports scanned

-l, –listen listen mode, for inbound connects

-L, –tunnel=ADDRESS:PORT forward local port to remote address

-n, –dont-resolve numeric-only IP addresses, no DNS

-o, –output=FILE output hexdump traffic to FILE (implies -x)

-p, –local-port=NUM local port number

-r, –randomize randomize local and remote ports

Output is truncated. Use netcat -h to see the full list of options

percorso in BackTrack: BackTrack -> NetworkMapping -> IdentifyLivesHosts

homepage: http://netcat.sourceforge.net/

Tutorial: …

Contributo di: Autore

_____________________________________________________________

Tutto quì , non mi sembra un compito difficile , chiunque voglia contribuire quindi può inviarmi una mail a:

brigante00 (at) gmail (dot) com , può scrivere in mailinglist oppure farsi vivo e contattare qualcuno in Irc.

appena il wiki sarà riempito almeno per una piccola rparte , metteremo tutto online.

grazie a tutti.

3 commenti

Comments RSS TrackBack Identifier URI

![«Back|Track-[IT]](http://www.ethicalhacker.net/images/stories/features/root/bt3_150.jpg)

Ciao, avevo letto in un altro sito, tramite un’intervista diretta fatta ad Evil ,che disse già allora che purtoppo era indignato della moltiplicità di ignoranza che sta sulla rete e sopratutto di tutti noi (forse spero di no, ma compreso io,).

Cmq Evil, mi dispiace non averti conosciuto e sopratutto mi dispiace di non poter avere l’opportunità di conoscere tutte le utili informazioni possibile che avrei potuto apprendere tramite il tuo sito.

Cmq in ogni modo Rispetto e sinceramente condivido la tua scelta! quando dopo tuti i sacrifici possibili e immaginabili non si riesce a cambiar o ad arrivar ad un determinato obiettivo, meglio lasciar perdere e cambiar tutto per il meglio! Ciao.

Ciao a tutti e Ciao a te Brigante, che fai tutto il possibile per imparar a noi piccoli alunni qualcosa per non farci rimanere all’oscuro totale..Grazie! Ciao

telnet in black track habilit ?

telnet localhost

no ;(

send me habilit telnet in black track

all gnu/linux distro have telnet protocol implemnted , but if you want to connect on any server try :

telnet server-ip port

e.g.: telnet 217.214.1.10 23

hi